※※※

こちらの記事は2021年に公開された記事です。最新の設定情報はメーカーやプロバイダーの情報をご確認お願いいたします。

※※※

最近インターネットサービスで「IPoE」という言葉をよく耳にします。

弊社にもIPoEの環境が準備できたのでFortigateを使った設定を紹介します。

(IPv4 over IPv6向けの設定となっております)

設定の解説の前にIPoEについて簡単に解説します。

IPoEはなぜ速いのか

IPoEはPPPoEよりも通信速度が速いと言われています。

実際に計測してみたところ確かに早いです。

・IPoE(OCN):下り367Mbps、上り116Mbps

・PPPoE(ASAHIネット):下り108Mbps、上り91Mbpsd

・速度計測:https://www.speedtest.net/ 13:00計測 接続先:i3D.net – Tokyo

この理由について簡単に解説していきたいと思います。

IPoEとは

IPoEとはPPPoEに代わるIPv6専用の接続方式です。

どちらの通信も契約したプロバイダーの機器(家にあるものではないです)を経由してからインターネットへと接続します。

そのプロバイダーまでは他のプロバイダーと契約している人と同じ経路を通っていきます。

PPPoEの場合はプロバイダーの機器に接続する前に網終端装置と呼ばれる機器を経由します。

契約しているプロバイダーに関係なく網終端装置にアクセスするため混雑しやすいです。

IPoEの場合は網終端装置を経由せずに直接プロバイダーの機器に接続しに行くので混雑する区間を通らずに済みます。その為通信速度が速くなります。

IPv4 over IPv6とは

IPv4 over IPv6とはIPv4の通信がIPv6の経路を通るための技術です。

IPoEはIPv6限定の接続方式であるためIPv4の通信は通常は通ることができません。

また、多くのWEBサイトはIPv6に対応していないため、IPv6ではほとんどのWEBサイトを見ることができません。

IPv4 over IPv6を利用することで、IPoEの通信速度の恩恵を受けながら従来と変わらずインターネットサーフィンをすることができます。

IPv4 over IPv6にはいくつかの方式があります。この方式によっては対応している機器、設定方法が異なってくるので注意が必要です。

次にFortigate設定を解説いたします。

構築環境

回線:フレッツ光ネクスト

プロバイダー:OCN

ルーター:Fortigate100E(ファームver6.4.2)

対応ルーターは各プロバイダー等によって異なります。

OCNの場合はいろいろありますが、Fortigateならばファームver6.4.2以上に対応した機種が必要です。

小さめなモデルですとFortigate60Fなどが挙げられます。

Fortgateの設定

CLIの開き方

設定にはCLI(コマンドライン)を用いる箇所があります。CLIはweb管理画面からもアクセスできます。web管理画面の右上の「>_」をクリックすることでCLIが開きます。

wanインターフェイスのIPv6の情報要求を有効化する

FortiGate-100E # config system interface

FortiGate-100E (interface) # edit wan1

FortiGate-100E (wan1) # config ipv6

FortiGate-100E (ipv6) # set dhcp6-information-request enable

FortiGate-100E (ipv6) # set autoconf enable

FortiGate-100E (ipv6) # set unique-autoconf-addr enable

FortiGate-100E (ipv6) # end

FortiGate-100E (wan1) # end

2行目の「wan1」はONUと接続しているwanポートを指定してください。

VNEトンネルの有効化

FortiGate-100E # config system vne-tunnel

FortiGate-100E (vne-tunnel) # set status enable

FortiGate-100E (vne-tunnel) # set interface wan1

FortiGate-100E (vne-tunnel) # end

3行目の「wan1」は前項で設定したインターフェイスと同様です。

VNEトンネルとはプロバイダーとの間に設ける通信トンネルです。

Fortigateのインターフェイス一覧の画面に「vne.root」というインターフェイスが追加されます。

この時点で「vne.root」がグローバルIP(v4)を受け取ります。

以降の設定はweb管理画面から設定が可能です。Fortigateの表示機能設定より項目を有効化させましょう。

表示機能設定を変更する

web管理画面より[システム]-[表示機能設定]を開きます。

その他の機能の[DNSデータベース]を有効にします。こちらを有効にすると[ネットワーク]内に[DNSサーバ]という項目が追加されます。

IPv6の設定も行う場合はコア機能の[IPv6]も有効化します。

※本記事ではIPv6の設定を紹介しませんが、接続の確認もできております。

(対応したWEBサイトは少ないですが・・・)

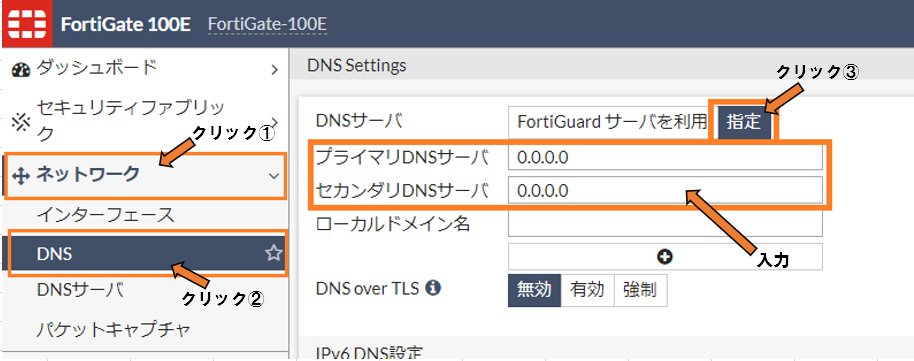

DNSを[0.0.0.0]に設定する

web管理画面のメニューより[ネットワーク]-[DNS]を開き、[DNSサーバ]の「指定」を選択し、[プライマリ・セカンダリDNSサーバ]を[0.0.0.0]と入力し、下部の[適用]をクリックします。

指定のDNSサーバーがある場合はそちらのアドレスを入力します。

LANインターフェイスをDNSサーバーに設定

前述の[DNS]の項目で指定のDNSサーバーのアドレスを入力した場合はこちらの設定は必要ありません。

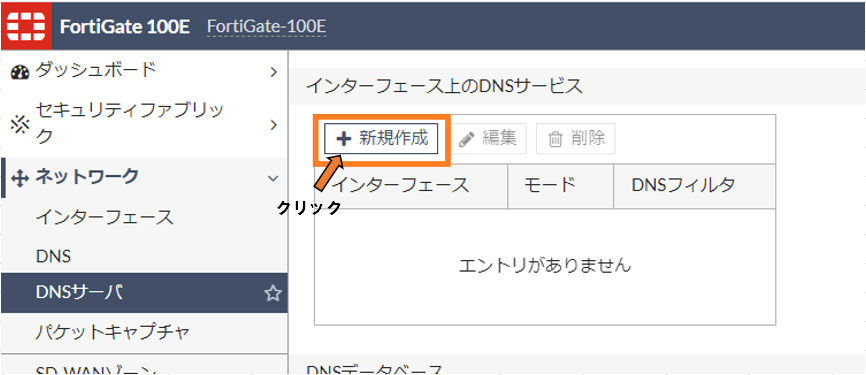

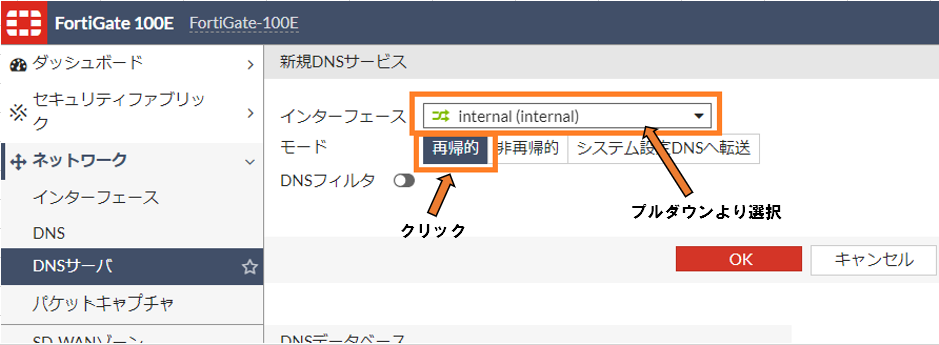

[ネットワーク]-[DNS]を開き、[インターフェイス上のDNSサービス]の[新規作成]をクリックします。

[インターフェイス]にLANのインターフェイスを選択し、[モード]は[再帰的]を選択します。

今回は[internal]という名前のLANインターフェイスを使用しているので[インターフェイス]は[internal]を選択しております。

PC側のDNS設定はこの時指定したLANインターフェイスのアドレスを設定してください。

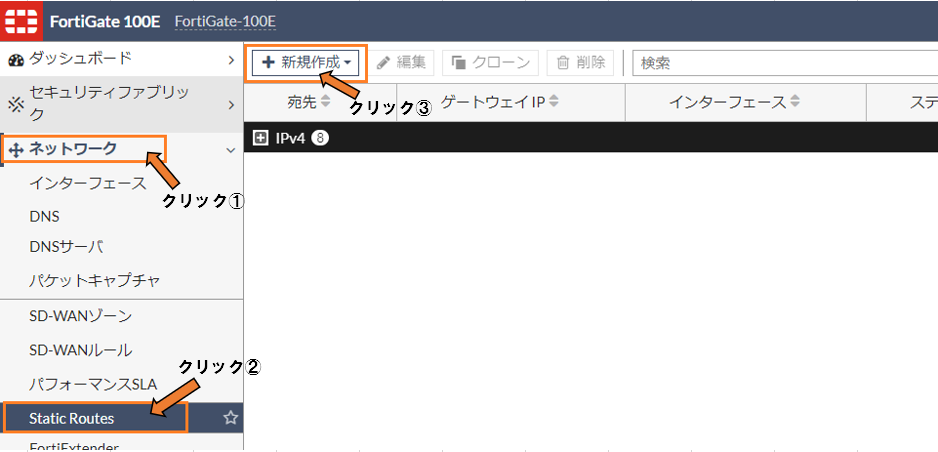

スタティックルートの設定

[ネットワーク]-[Static Routes]を開き、新規作成をクリックします。

宛先を[0.0.0.0/0.0.0.0]に設定し、インターフェイスは[vne.root]を選択します。

ポリシーの設定

ポリシーの設定はweb管理画面からでもできますがCLIでのみ設定可能な項目があるためCLIでの設定をご案内します。ポリシーは例としてlan(internal)からwan(vne.root)への通信を全て許可するポリシーを作成しております。

FortiGate-100E #config firewall policy

FortiGate-100E (policy) #edit 1

FortiGate-100E (1) #set name “internal-to-vne.root”

FortiGate-100E (1) #set srcintf “internal”

FortiGate-100E (1) #set dstintf “vne.root”

FortiGate-100E (1) #set srcaddr “all”

FortiGate-100E (1) #set dstaddr “all”

FortiGate-100E (1) #set action accept

FortiGate-100E (1) #set schedule “always”

FortiGate-100E (1) #set service “ALL”

FortiGate-100E (1) #set tcp-mss-sender 1420

FortiGate-100E (1) #set tcp-mss-receiver 1420

FortiGate-100E (1) #set nat enable

FortiGate-100E (1) #end

この中で11行目と12行目のtcp-mss-○○ 1420がCLIでしか設定できない項目となっております。

既存のポリシーに後から追加する場合は以下のようになります。

FortiGate-100E #config firewall policy

FortiGate-100E (policy) #edit 1

FortiGate-100E (1) #set tcp-mss-sender 1420

FortiGate-100E (1) #set tcp-mss-receiver 1420

FortiGate-100E (1) #end

edit 1の「1」はポリシーのIDとなっているので対象のIDを指定してください。

IDの確認は「show firewall policy」にて確認できます。

FortiGate-100E # show firewall policy

config firewall policy

edit 1 #ここの数字がポリシーのIDとなります。

set name “internal-to-vne.root” #ここより下の設定項目を見て対象のポリシーかどうかを確認します。

~~~~~~~~~~~~~

OCNのIPoE(IPv4overIPv6)接続方式ではtcp-mss-○○ 1420を設定しないとうまく接続できないサイトやインターネットに接続するサービスに不具合が出ます。

その他設定

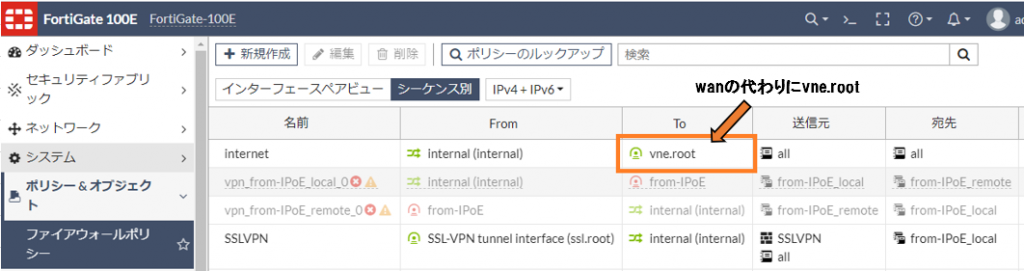

ポリシーを設定する時に、普段なら[wan1]等のwanのインターフェイスを選択する箇所を[vne.root]に置き換えています。

IPsecVPNやSSL-VPNの設定も同様で、[wan1]等を[vne.root]に置き換えて設定します。

拠点間通信やリモートアクセスも問題なくできました。

wanのインターフェイスとして[vne.root]を使用することに気を付ければ、vneトンネル有効化以降はいつもの設定とほとんど変わりがありませんでした。

以上で解説は終了です。

最後に

プロバイダーによってIPoEの接続方式が異なります(MAP-E,DS-Lite等)。この記事と同じ設定をしても、接続方法が異なれば接続できません。

弊社では検証実績のあるOCN&Frotigateの組み合わせをお勧めいたします。

IPoEの導入をお考えの方がいらっしゃいましたら、ご相談お待ちしております。

参考文献:FortiGate IPoE設定ガイド OCN IPoEサービス編

URL:https://www.fortinet.com/content/dam/fortinet/assets/deployment-guides/ja_jp/fg-ocn-ipoe-fixip.pdf