中小企業様向けの社内無線LAN(Wi-Fi)のセキュリティについて考えてみましょう。

最も手軽なのはWPA2-PSK(事前共有鍵)なので、利用されている企業も多いかもしれません。

(例) SSID:kaisya-wifi パスワード:全員共通のパスワード

退職者や、部署移動があった場合に無線LANのパスワードを変更しないと、

退職した人や移動した人でも今までの無線LANに繋がってしまいます。

セキュリティ的にはよろしくない事は分かってはいるけど、

一度決めたパスワードを変更する運用をされている中小企業様は、お話を聞く限りではとても少ないです。

ある程度管理するパソコンや人数が多いと、

Windows Server の Active Directory で管理されているかと思います。

ADで管理されている中小企業様はたくさん見かけます。

Active Directoryで管理しているユーザ名・パスワードで、

各個人の無線LAN認証ができれば管理が楽だとは思いませんか?

では、さっそく無線LAN(Cisco Meraki)と、Active Directory(ADサーバ)を連携してみましょう。

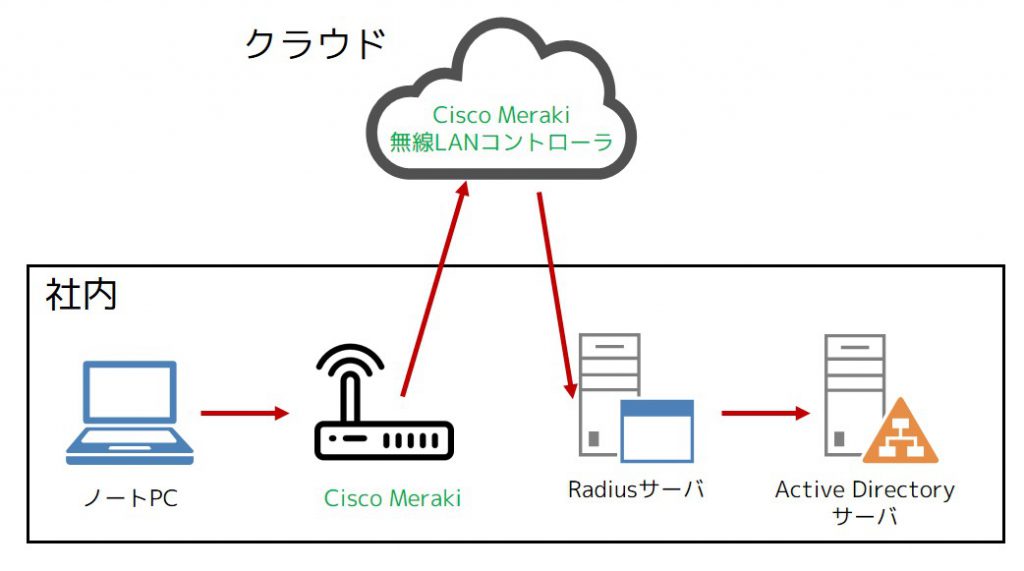

概要

Meraki の設定で必要なところは、「Cisco Meraki 無線LANコントローラ」から

Radiusサーバへの部分と、パソコン用の無線LAN(SSID)の設定だけです。

※Active Directoryサーバと、Radiusサーバの構築手順にはここでは触れません。

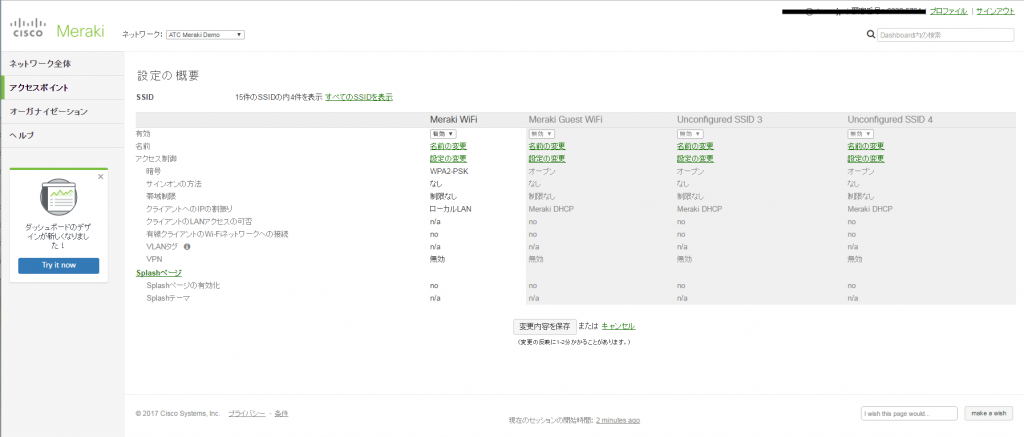

Meraki ダッシュボードから、左ペインの[アクセスポイント] – [SSID]を選択します。

初期設定のままの「Unconfigured SSID 3」の設定を変更していきます。

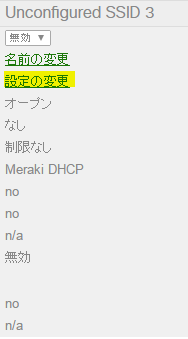

[設定の変更]を選択。

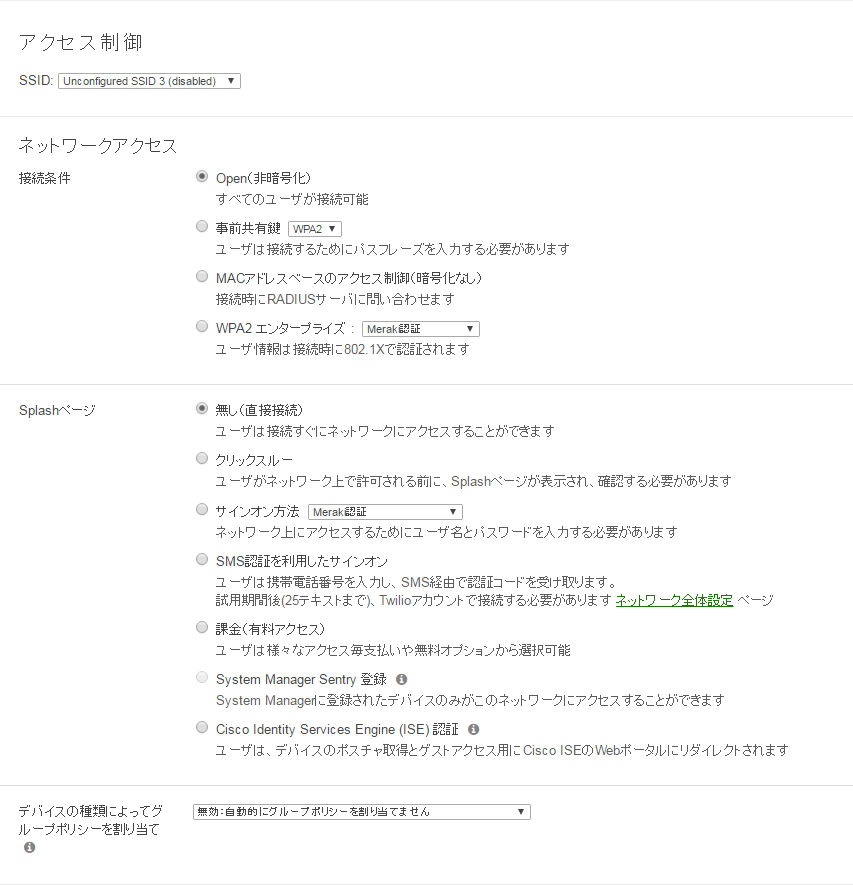

アクセス制御画面が表示されます。

必要なところ変更していきましょう。

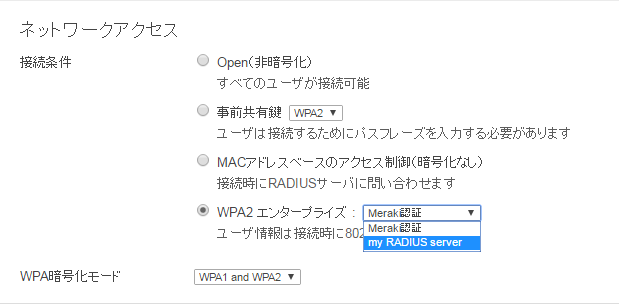

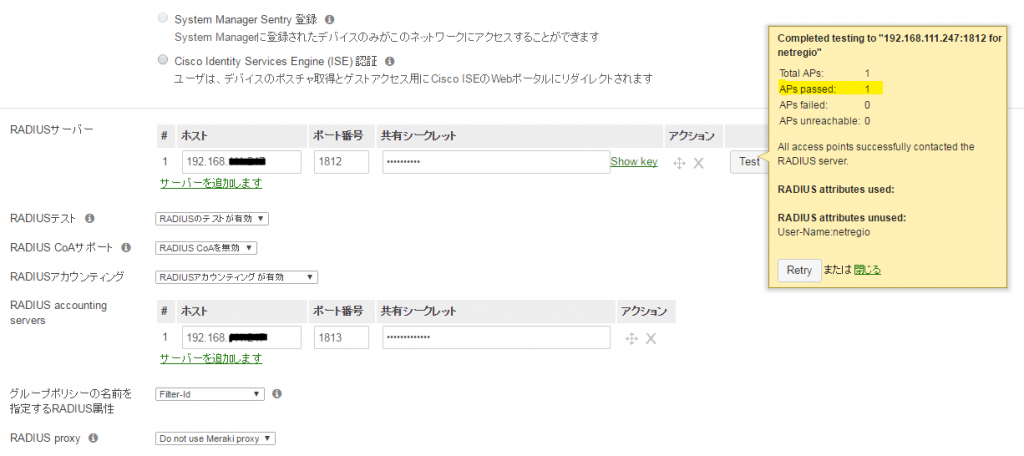

ネットワークアクセス内の[WPA2 エンタープライズ]から[my RADIUS server]を選択。

選択するとページ少し下に「RADIUSサーバ」を設定する項目が表示されます。

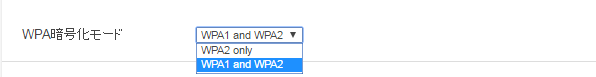

WPA暗号化モードを[WPA2 only]を選択。

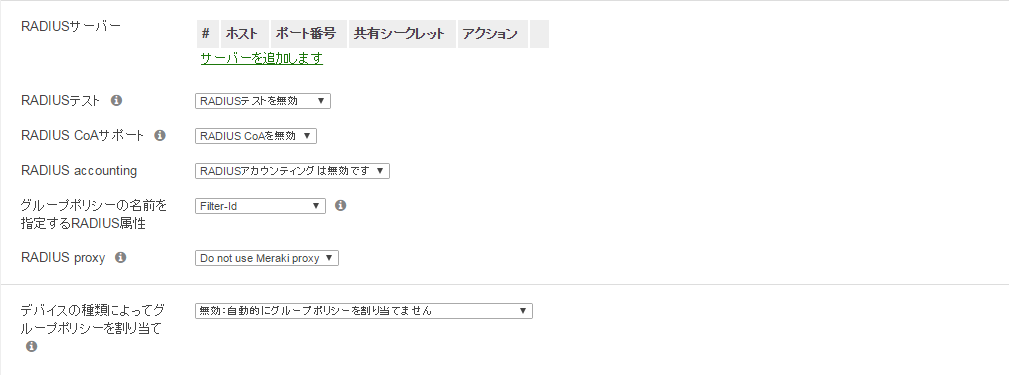

[my RADIUS server]を選択すると増えた設定項目の初期値。

RADIUSサーバーの[サーバーを追加します]を選択。

[ホスト]、[ポート番号]、[共有シークレット]を入力します。

RADIUS accountingの[RADIUSアカウンティングは無効です]を切換え、

[RADIUSアカウンティングが有効]にします。

[ホスト]、[ポート番号]、[共有シークレット]を入力します。

※入力項目はRADIUSサーバ側の設定値に合わせます。

必要項目を入力したら、[Test]ボタンを押下し、テストしてみましょう。

成功したら[APs Passed.の項目が1]になります。

※今回は合計AP数が1台しかないため、カウントが1です。

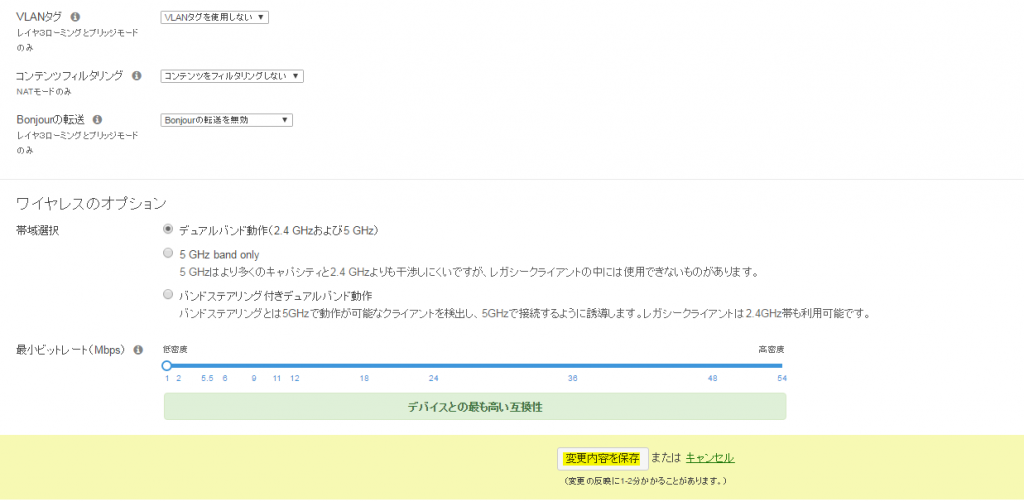

最後にページ最下部の[変更内容を保存]を選択。

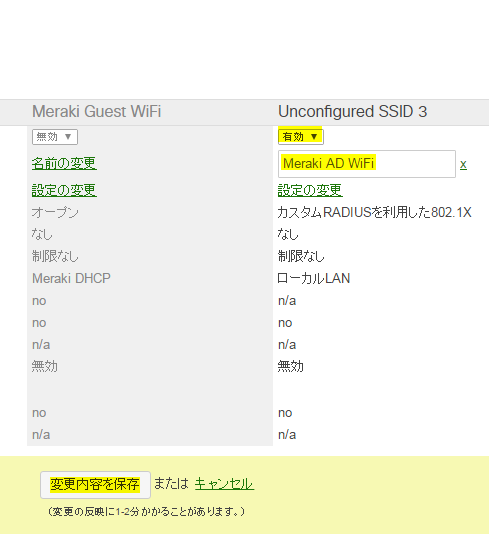

変更内容を保存後、左ペインの[アクセスポイント] – [SSID]を選択します。

「Unconfigured SSID 3」の名前の変更と、無線LANを有効にします。

[名前の変更]を選択し、任意のSSID名を入力します。例:Meraki AD WiFi

[無効]を選択し、[有効]に切換えます。

最後にページ最下部の[変更内容を保存]を選択。

これだけでMerakiの設定は完了です。

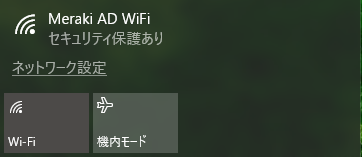

Windows10 workgoupのノートパソコンから無線LANに繋いでみます。

テスト用にSSIDを隠す設定にしていないので普通に確認できます。

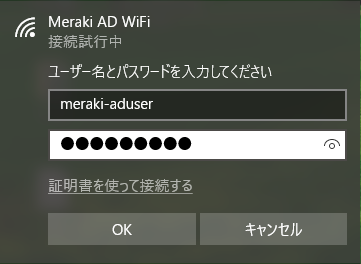

選択して、ActiveDirectoryのユーザ名・パスワードを入力します。

※ドメイン参加パソコンであれば改めて入力する必要はありません。

Meraki側から接続情報を確認してみます。

ユーザー:ログインユーザ名を確認できます。

デバイスタイプ:10proなのになぜかXP

Active Directory連携のよいところ

退職者がでた場合はActiveDirecotryサーバから、

対象のドメインユーザを「無効」にするだけで無線LANも使用できなくなる。

無線LANのパスワードの定期的な変更を利用者にさせたい場合は、

ActiveDirecotryサーバのグループポリシー機能を使います。

「パスワードの有効期限」で180日と設定すれば、3ヶ月に一度強制的にパスワードを変更させられる。

ドメイン参加のパソコンのパスワードも変更することになります。

安易なパスワードや、同じパスワードの使いまわしを禁止したい場合も

グループポリシーで設定することでルール作りが可能。

個別認証なので誰が無線LANを使用しているか分わかる。

後書き

弊社の無線LAN環境は、同じCiscoでもAironetシリーズを使用して同じことをやっています。

その設定と比べると無線LANコントローラの設定は Meraki の方が楽でした。

ちなみに無線の設定より、RADIUSサーバや、ADサーバを準備する方がよっぽど大変です。